各位都知道,在企业里部署完ISA服务器后,我们就要统一部署ISA客户端,这样才能更好的控制内网用户如何通过ISA服务器来访问公网资源。对于ISA有三种客户端:

1. Web Proxy客户端

2. Secure NAT客户端

3. FireWall Client

对于三者的区别:

1. SNAT不对用户身份进行验证,而Web代理和Firewall client对用户身份进行验证。

2. Web Proxy和SNAT通用性强,即可以linux和Windows客户端使用。而Firewall仅对Windows有效。

3. 对DNS转发功能的支持:Web proxy和Firewall client支持,而SNAT不支持。

4. 对协议的支持:Firewall Client和SNAT支持最广泛,几乎支持所有的协议。而Web Proxy仅支持HTTP、HTTPS、FTP等少量的几个。

5. 配置:SNAT和Web Proxy无需额外软件,而FireWall client需要安装ISA的客户端软件。

在实际配置客户端时,可以使用三者中任意,最多可以都使用,如果ISA 的三种客户端都使用,则优先顺序:

一般情况下:先走FireWall再走Web proxy最后再走SecureNAT。

但如果访问Web时走Web Proxy,Ping时走SecureNAT,其它服务走Firewall。

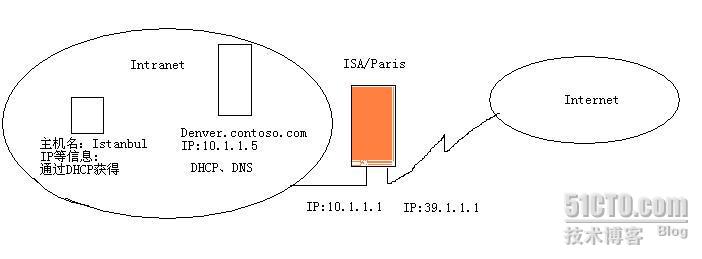

但对于这三种客户端如何进行配置呢?今天的实验拓朴如下所示:

假设我们的内部网络采用域环境,域名是contoso.com。我们通过组策略来完成三种客户端的配置:

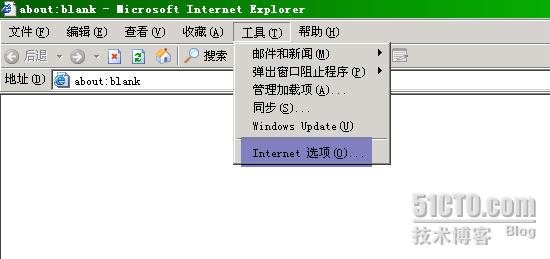

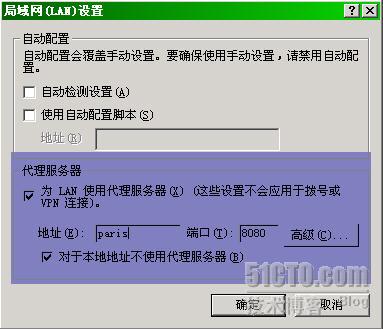

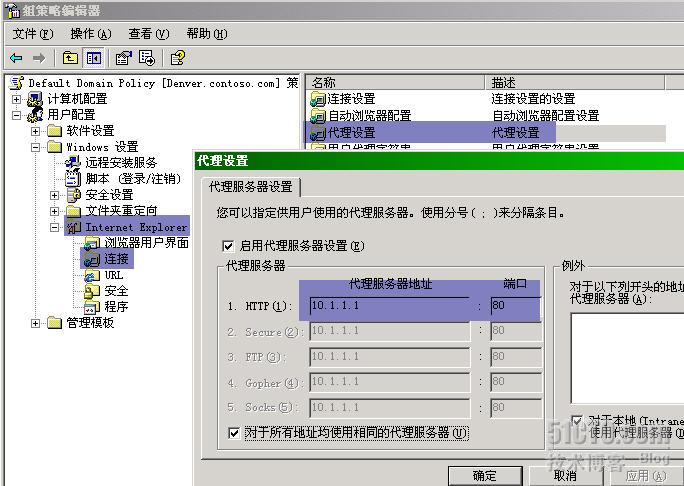

一、Web Proxy客户端的配置:

其实就是把所有的客户端的IE浏览器配置使用ISA作为代理服务器。如下图所示:

打开任意一个客户端的IE浏览器,选工具菜单---Internet选项:

下面我们通过在Denver这台DC上利用组策略来完成所有客户端的统一配置。

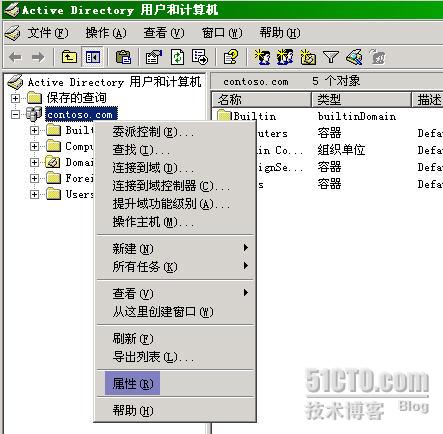

打开dsa.msc工具,右击contoso.com这个域---选属性,编辑默认的 default domain policy,找到如下所示:

然后所有的客户端重启或登录时,设置完毕!

二、SNAT客户端的配置:

这个配置其实就是把所有客户端的网关统一指向ISA的内网卡,在本例里就是10.1.1.1。

为了统一配置,我们可以利用DHCP来为内网的客户端统一分配IP和网关。

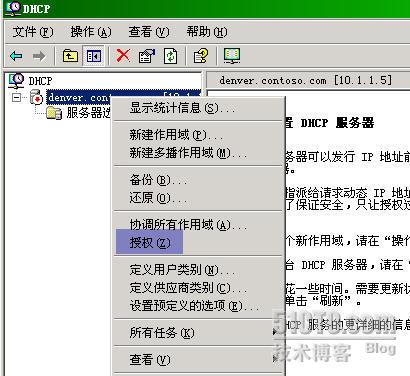

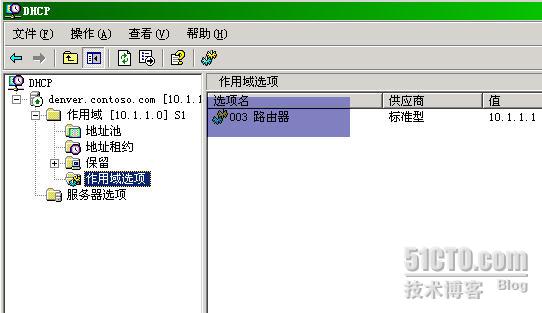

还是让Denver做DHCP服务器,安装完DHCP组件后,启用DHCP控制台,如下所示操作:

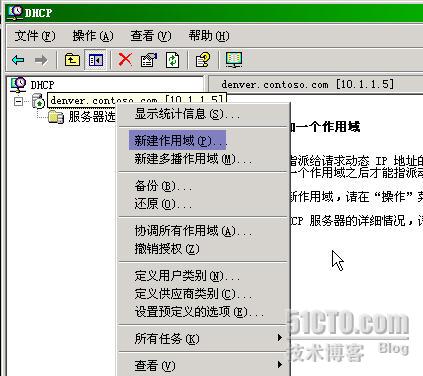

先选择上图中的”授权“,允许此DHCP服务器向个提供DHCP功能。再右击如下:

新建作用域,如下:

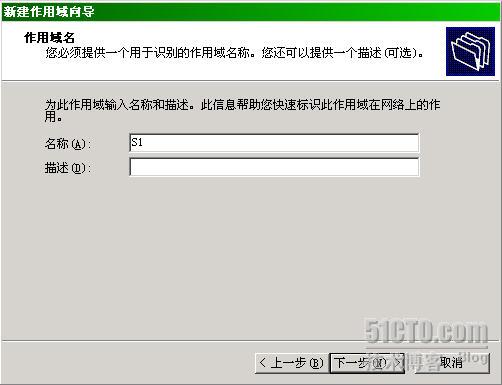

取名S1,并单击下一步:

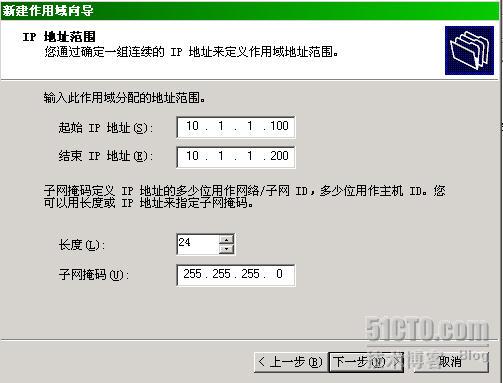

输入IP地址范围和子网掩码,再单击下一步:

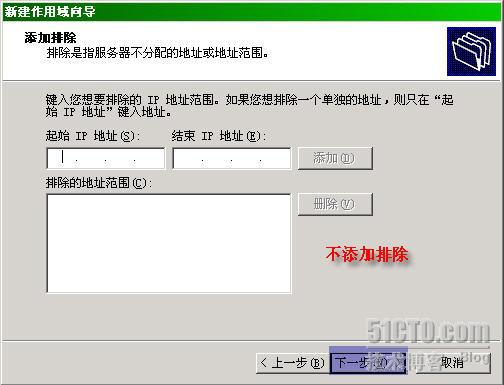

不添加排除:

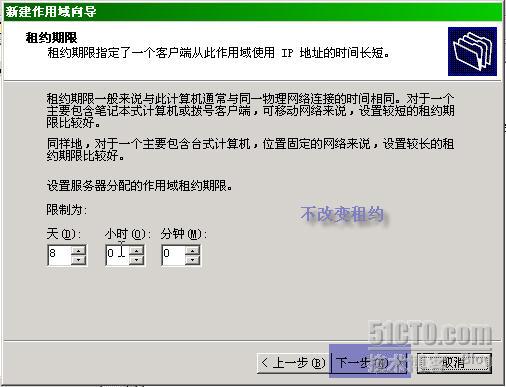

不改变租约如下:

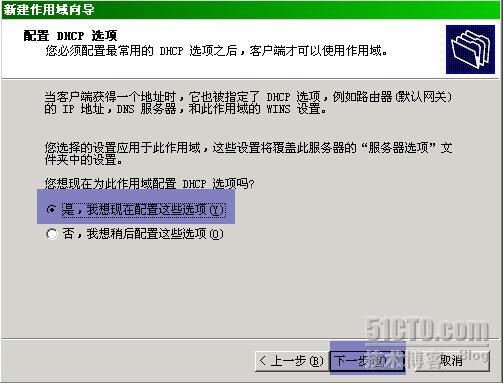

利用向导完成配置选项,如网关的设置等,单击下一步:

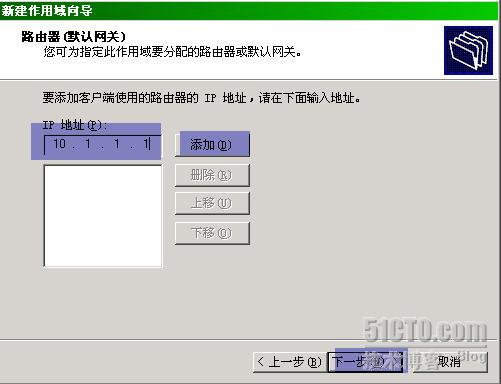

添加网关,并单击下一步,对后面的两个页面不做处理,直接单击下一步,如下所示:

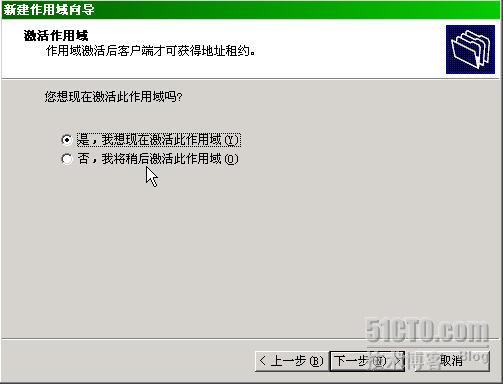

选择“激活此作用域”,单击下一步完成配置。如下所示:

已经完成了服务器端的配置,在Istanbul这台客户机上,设置“自动获得”IP地址,如下所示,成功的从DHCP获得了IP地址等,包括网关。

至此,SNAT客户端配置完成!!

三、FireWall Client客户端的配置:

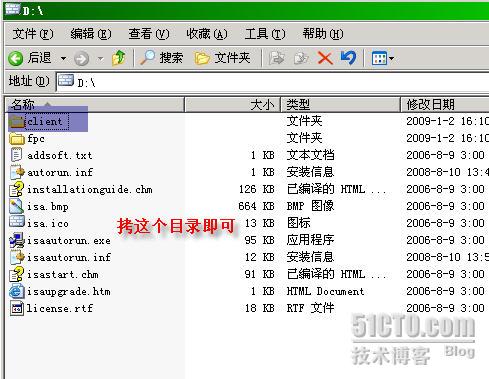

这种类型需要为所有客户端安装ISA的客户端软件,如果你是ISA2004,在ISA服务器可以通过添加ISA组件的方式把共享安装到ISA这台机器上,如果是ISA2006,可以把共享从ISA2006的安装光盘上拷到Denver上,并共享。

ISA2006光盘目录下有一个client目录,这里是所需要的软件。

把上述这个目录拷出并共享。

如何让所有的客户端安装这个软件呢?我们通过组策略来分发。如下过程:

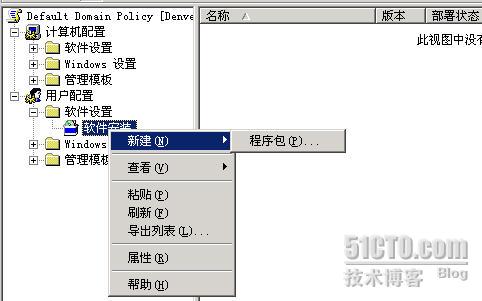

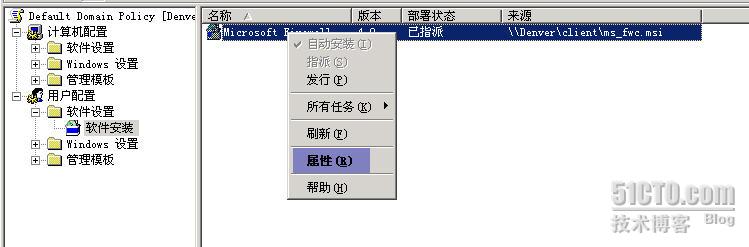

打开Denver上的Dsa.msc后,还是编辑default domain policy,在软件设置下进行操作,如图所示:

单击新建--程序包所图所示:

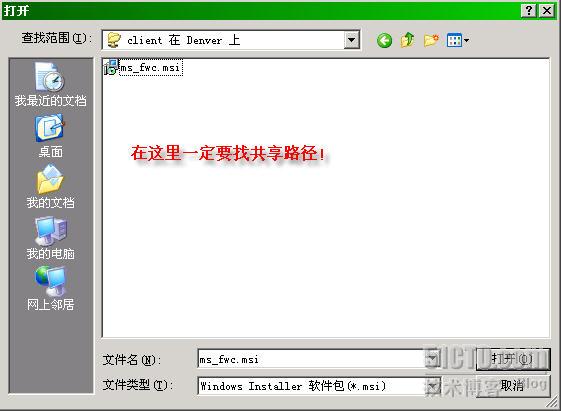

找到这个共享路径下的安装包,选中后,单击“打开”,如下:

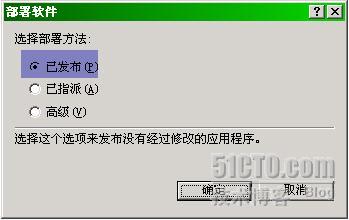

选择“已发布”,单击确定。如下所示:

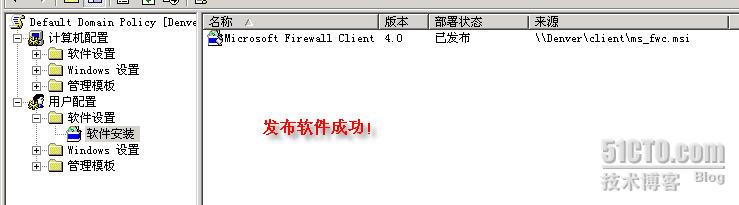

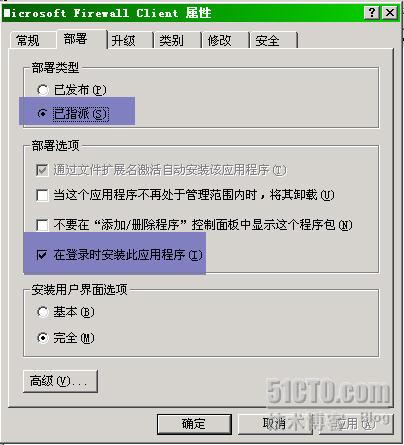

已经发布成功,但为了让所有的域用户登录后,自动安装这个软件,我们调整一下,右击这个发布的软件,选属性,如下图:

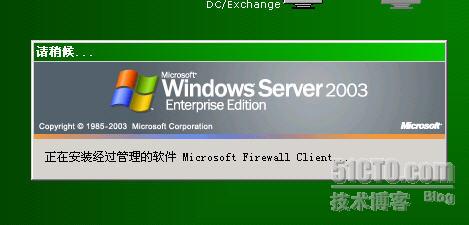

一定要在上图中选择“在登录时安装此应用程序”,这样域内的用户登录时,会在登录过程中安装软件,如下所示:

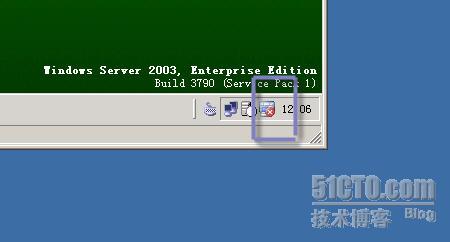

根据情况,可能这台客户要重新启用计算机,再次登录后进入桌面,会发现在任务栏的最右面多了一个图标,如下所示:

双击这个图标,打开如下:但显示“没有检测到ISA服务器”,怪了,这是怎么回事?

其实并不奇怪,这是FireWall客户端并没有发现ISA服务器,没有发现那就意味着FireWall Client不生效,所以我们还得用后续的配置,让我们的FireWall Client能自动发现ISA服务器,这就是所谓的WPAD。

先卖个关子,在下节课我们会隆重推出WPAD的配置。让客户端能真正的完成自动配置!

本文出自 “” 博客,请务必保留此出处